送信ドメイン認証技術

最終更新日:2025年12月16日

ビジネスや一般のコミュニケーションにおいて、必要不可欠となった電子メールは、今ではダイレクトメール等と比べ、読まれやすいという特徴からメルマガに代表される情報を訴求するのに欠かせないツールとなりました。こういった中、企業やサービスになりすましたメールによるフィッシング被害が増加し、一般消費者の個人情報を搾取する等の犯罪が後を絶ちません。 この状況を改善する為に、メールサービスを提供する携帯キャリアやISP、フリーメール等は正当な送信者であることを証明できる技術「送信ドメイン認証技術」を使用した迷惑メールフィルタやなりすましメール拒否機能等を提供し、世の中のなりすましメールを排除するようになりました。

スパイラルを利用してメールを送信する場合は、スパイラルの配信システムを利用しながらも、ユーザは送信者情報である差出人Fromアドレスを自身のドメインに設定してメールを送る事が可能です。 この為、スパイラルから送信されたメールはFromアドレスの管理主体と異なる送信元から実際は送信している為、受信側からなりすましメールであると判定される場合があります。

ここでは、送信ドメイン認証技術の概要と送信ドメイン認証に対応したメールをスパイラルから送る為にユーザがすべきことを説明します。

送信ドメイン認証の技術

送信ドメイン認証技術とは、メールの送信ドメインが正当なものであることを証明する技術で、メール受信側が送信元詐称のメール発見に役立ちます。 この技術は、送信元の住所であるIPアドレスを検査する「ネットワーク方式」とメールにパスポートを付与して出国し、入国を許可する「電子署名方式」があります。

[3つの送信ドメイン認証技術]

| 方式 | SPF | DKIM | DMARC |

|---|---|---|---|

| 正式名称 | Sender Policy Framework | DomainKeys Identified Mail | Domain-based Message Authentication, Reporting and Conformance |

| 特徴 | DNSに宣言するだけで対応できるので導入が比較的容易である。 メールの転送に弱い。 | メール本文の改ざんを検知できる。 メール送信システムに署名機能が必要。 | 送信ドメインの管理者が、認証失敗時の方針(ポリシー)を宣言できる。 なりすまし状況のレポートを受け取れる。 |

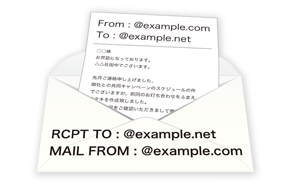

| 認証対象 | MAIL FROM:封筒(エンベロープ)記載の送信者アドレスが認証対象。

受信メールではReturn-Pathで確認可能。 |

メールに付与されている電子署名に記載のドメインが認証対象。

受信メールではDKIM-Signatureの「d=」で確認可能。 |

SPFまたはDKIMの検証結果を利用。 |

| 認証方法 | 送信メールアドレスのドメインに、送信に使用するIPアドレスを公開、受信時に送信元IPアドレスと宣言しているIPアドレスを比べて評価 ※SPFはMAIL FROMが認証対象 | メール送信時に秘密鍵で署名した電子署名をメールに付与、受信時に署名ドメインがDNSに宣言している公開鍵で正当性を評価 | SPFやDKIMの認証が失敗した際に、受信側の認証失敗時の処理をDNSに方針(ポリシー)として宣言し決まる |

SPFとは

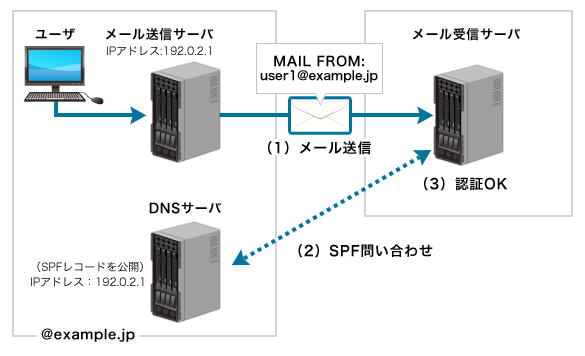

SPFは、ネットワーク方式の送信ドメイン認証です。送信メールアドレスのドメインに、送信に使用するIPアドレスを公開、受信時に送信元IPアドレスと宣言しているIPアドレスを比べて評価し認証します。

メール送信を郵便に例えると、SPFは「封筒の送信者情報」で認証します。

- SPFの認証

(1)メール送信サーバがメールを送信します。

(2)受信サーバは、メールの送信元のドメインを見て、DNSサーバにSPF問い合わせをします。

(3)DNSサーバのSPFレコード※1のIPアドレスが、送信元のIPアドレスと一致すれば、認証成功となります。

※1 SPFレコード:メール送信時に使用する送信元のIPアドレスの情報をDNSサーバに公開する際の記載箇所、または記載内容。

DKIMとは

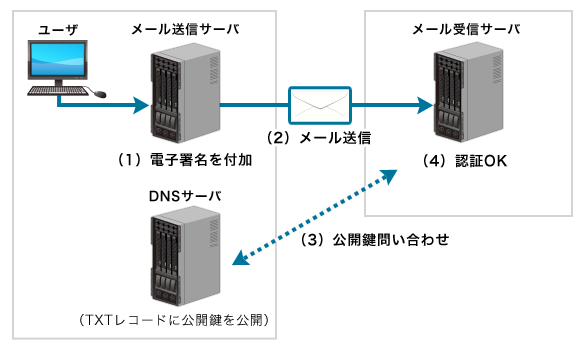

DKIMは、電子署名方式の送信ドメイン認証です。 メール送信時に秘密鍵で署名した電子署名をメールに付与、受信時に署名ドメインがDNSサーバに宣言している公開鍵で正当性を評価し認証します。

- DKIMの認証

(1)送信者のDNSサーバに、電子署名の公開鍵を公開します。

(2)秘密鍵で電子署名を作成し、メールに付加します。

(3)送信サーバがメールを送信します。

(4)メール受信サーバは、メールの送信元のドメインを見て、DNSサーバに公開鍵を問い合わせをします。

(5)DNSサーバの公開鍵を使って、メールの電子署名を検証します。

DMARCとは

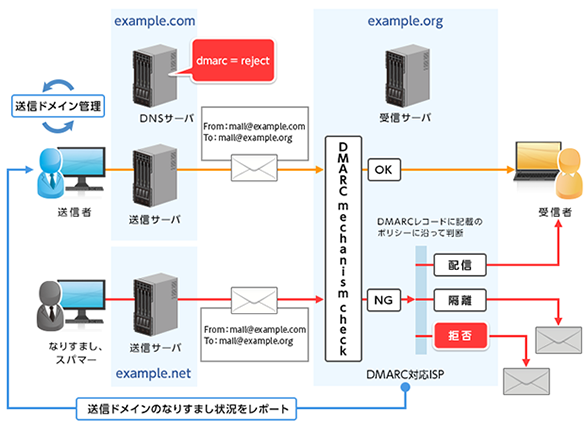

DMARCとは、送信ドメイン認証技術の一つで、既に普及しているSPFとDKIMの検証結果を利用し、 差出人をなりすましたメールを受信側がどう扱うべきかの方針(ポリシー)を、送信元ドメインの管理者が 宣言するための仕組みです。 送信元ドメインの管理者は、SPFとDKIMの両方の認証に失敗したメールに対して、「そのまま通す(none)」、 「隔離する(quarantine)」、「受信拒否する(reject)」というように、受信時の処理方法をDMARCポリシーとして 宣言します。 これにより、自社のドメインをなりすまして送られるなりすましメールを排除する効果を高められるなど、メール の信頼性を確保することが可能になります。

- DMARCの仕組み

スパイラルユーザーがすること

送信ドメイン認証に対応したメールをスパイラルから送るためにユーザがすべきことを説明します。

SPFに対応する場合

スパイラルでは、SPFの送信者情報である「MAIL FROM」にスパイラルの情報を記載してメールを送信し、送信サーバのIPアドレスをDNSサーバに公開しています。

そのため、通常のSPFに対応する場合、特に対応作業は必要ありません。

ただし、キャリア通信事業者(docomo等)が提供している一部のなりすましメール対策機能は、スパイラルユーザが設定する差出人Fromアドレスを認証対象としています。

当該機能でなりすましメールと判定されないためには、差出人FromアドレスドメインのDNSサーバにSPFレコードを記述する必要があります。 SPFレコードの記述については、こちらをご確認ください。

DKIMに対応する場合

スパイラルから配信する全てのメール※2はDKIM署名を付与して送信します。

スパイラルからのメール配信において、デフォルトの設定ではスパイラルのドメインが署名した「第三者署名」で配信が可能となるため、その場合メール作成者であるユーザ側で必要な対応作業はありませんが、ユーザによる署名である「作成者署名」にて署名いただくことも可能です。

作成者署名の場合はユーザによるドメインの登録と鍵の設定が必要になります。

(1)スパイラルで署名(第三者署名)する場合

スパイラルは、作成者署名のないメールに、自動的にスパイラルが署名する機能を備えています。スパイラルが署名する第三者署名を利用する場合、対応作業はありません。

※ DNSサーバにDKIMの署名ポリシーを記載するDKIM-ADSPを宣言している場合は、第三者署名によるメール配信を設定できないことがあります。

(2)差出人メールアドレスのドメインで署名(作成者署名)する場合

送信メールの差出人メールアドレス(Fromアドレス)のドメインで署名する「作成者署名」でメールを送信する場合は、操作画面でドメインの登録と署名に必要なキーペア(秘密鍵・公開鍵)を生成し、公開鍵をDNSサーバに公開します。具体的な設定方法についてはこちらをご確認ください。

DMARCに対応する場合

スパイラルからのメール配信において、DMARCの検証を"pass"するためには、SPFを"pass"したエンベロープfromのドメインまたはDKIMを"pass"したdタグ(DKIM-Signatureの「d=」に設定)のドメインと、差出人Fromアドレスのドメインが一致する必要があり、対応するためには以下2つの方法があります。

(1-1)エンベロープfrom独自ドメイン対応 ※3

メールのエンベロープfromドメインをお客様独自のドメインに変更することで、SPFを"pass"したエンベロープfromのドメインと、差出人Fromアドレスのドメインを一致させることができます。

エンベロープfrom独自ドメインについての詳細はこちらをご確認ください。

※3 別途オプションの申込みが必要です。

(1-2)DKIM作成者署名

メールの差出人Fromアドレスのドメインで署名する「作成者署名」で配信することで、DKIMを"pass"したdタグ(DKIM-Signatureの「d=」に設定)のドメインと差出人Fromアドレスのドメインを一致させることができます。

具体的な設定方法についてはこちらをご確認ください。

(2)DNSサーバに、DMARC宣言を行う

差出人FromアドレスのドメインサーバへDMARCレコードを登録します。

DMARCレコードの登録については、DNSサーバの管理担当者にご相談ください。

DNSサーバに登録するTXTレコードの記述例

_dmarc.example.com. IN TXT "v=DMARC1; p=none; rua=mailto:dmarc@example.com; ruf=mailto:dmarc@example.com"| 記述例 | 内容 | 説明 |

|---|---|---|

| _dmarc.example.com. | 差出人メールアドレスのドメイン | example.com部分を、差出人メールアドレスのドメインに書き換えてください。 |

| p=none | 認証失敗時の処理ポリシー | p=以降は、ポリシーに応じて書き換えます。 |

| rua=mailto:dmarc@example.com ruf=mailto:dmarc@example.com | レポートメールを受信するメールアドレス | mailto:以降に、レポートメールを受信するメールアドレスを記載します。

差出人メールアドレスと異なるドメインのメールアドレスを設定できます。 |

(3)信号を確認する

信号が黄色や赤色の場合、メッセージと対処を確認ください。

※詳細は「送信元認証」も参照いただけます。