S/MIME暗号化証明書とクライアント認証サーバ証明書の変更について(2024年8月21日実施)

最終更新日:2024年09月25日

2024年8月21日に、登録通知メールのS/MIME暗号化メッセージ署名の証明書、およびクライアント認証で使用するサーバ証明書を変更いたします。

登録通知メールでS/MIME暗号化をご利用の場合、2024年8月20日までに新しいルート認証局証明書(spiral_ca.crt)のインポートをお願いいたします。

証明書のインポート手順については、スパイラル株式会社 ルート証明書のインポートをご参照ください。

クライアント認証オプションをご利用の場合、新たなインポート作業は不要です。

※操作画面でダウンロードできる署名者の証明書(spiral.crt)もございますが、ルート認証局証明書をインポートしてもエラーが発生する場合にインポートをお願いいたします。

詳しい変更内容については、下記をご確認ください。

登録通知メールのS/MIME暗号化証明書の変更について

変更内容

2024年8月21日サービスメンテナンスにて、登録通知メール機能のS/MIME暗号化メッセージ署名の証明書の発行者を変更いたします。

発行者の変更にともない、発行者を証明するルート認証局証明書の再インポートが必要です。

| 変更前

2024年8月20日まで使用(※) |

変更後 2024年8月21日メンテナンス以降使用 |

|

|---|---|---|

| ルート認証局証明書ファイル名 | PB_CA.crt | spiral_ca.crt |

| S/MIME暗号化メッセージ署名の証明書の発行者 | PIPED BITS Primary CA | SPIRAL Primary CA |

| 自己署名デジタル証明書 |

変更ありません |

|

(※)2024年8月20日までに受信したS/MIME暗号化登録通知メールを閲覧するには、2024年8月21日以降も変更前のルート認証局証明書が必要です。

なお、スパイラルの機能で発行する自己署名のデジタル証明書については、今回の変更による影響はありません。

登録通知メール機能のS/MIME暗号化に使用する証明書について詳しくは、登録通知メールをS/MIMEで暗号化したいをご確認ください。

2024年8月21日以降に受信するS/MIME暗号化登録通知メールの閲覧に必要な作業

2024年8月21日以降に受信するS/MIME暗号化登録通知メールは、これまでのルート認証局証明書(PB_CA.crt)では認証されず複合化できなくなります。

お手数をおかけしますが、2024年8月20日までに、新しいルート認証局証明書(spiral_ca.crt)を、S/MIME暗号化する登録通知メールを受信するすべてのPC端末にインポートするようお願いいたします。

証明書のインポート手順については、スパイラル株式会社 ルート証明書のインポートをご参照ください。

なお、2024年8月21日を過ぎてから新しいルート認証局証明書(spiral_ca.crt)をインポートした場合でも、インポート後は、インポート前に受信した登録通知メールを複合化して文面を閲覧できるようになります。

S/MIME暗号化登録通知メールを受信するメールアドレスの確認方法

S/MIME暗号化登録通知メールを受信するメールアドレスを確認する場合、下記の手順でご確認ください。

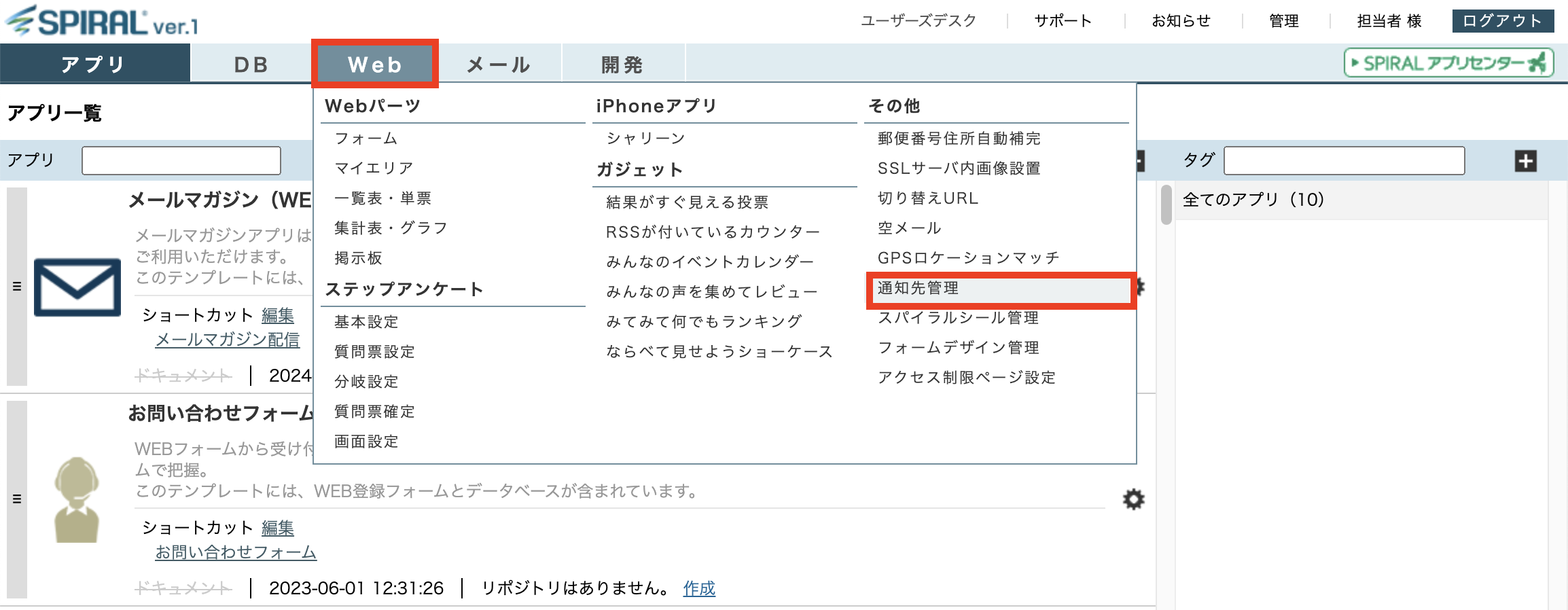

スパイラル操作画面にログインし、Web > 通知先管理 メニューを選択します。

S/MIME暗号化を使用する通知先アドレスには、錠前マークがついています。

錠前マークがついている通知先アドレス宛のメールを受信するPC端末へ、新しいルート認証局証明書(spiral_ca.crt)をインポートするようお願いいたします。

錠前マークに三角印やバツ印がついている場合は、受信者の公開鍵証明書の有効期限が近い、または有効期限超過のため、

通知先管理をご参照いただき受信者の公開鍵証明書の更新も合わせてご対応ください。

:有効な証明書

:有効な証明書

:残りの有効期限が1カ月を過ぎた証明書

:残りの有効期限が1カ月を過ぎた証明書

:有効期限を過ぎた証明書または不正な証明書

:有効期限を過ぎた証明書または不正な証明書

なお、上記に該当する通知先アドレスが、フォーム機能の登録通知メールに設定されていない場合もあります。

フォーム設定を確認して、どのフォームにも該当の通知先アドレスが登録通知メールに設定されていない場合、登録通知メールは受信しませんので新しいルート認証局証明書(spiral_ca.crt)のインポートは不要です。

通知先アドレスの設定について、詳しくは通知先管理をご参照ください。

ルート認証局証明書(spiral_ca.crt)の取得とインポート方法

証明書をインポートする端末のOSやメールソフトによって手順が異なります。

スパイラル株式会社 ルート証明書のインポートをご参照ください。

これまで使用していたルート認証局証明書について

2024年8月20日までに受信したS/MIME暗号化登録通知メールを複合化するには、変更前のルート認証局証明書が必要です。

2024年8月20日以前の登録通知メールを閲覧する場合には、「PIPED BITS Primary CA」ルート認証局証明書をPC端末に残してください。

クライアント認証サーバ証明書の変更について

変更内容

2024年8月21日サービスメンテナンスにて、クライアント認証機能で使用するサーバ証明書を変更いたします。

サーバ証明書の発行元を、当社からGlobalSign社に変更いたしますので、スパイラル株式会社のルート認証局証明書のインポートは不要となります。

2024年8月21日のメンテナンス以降は、これまでご使用いただいておりました「PIPED BITS Primary CA」ルート認証局証明書は削除して問題ありません(残しておいてもクライアント認証機能の利用に影響はありません)。

なお、クライアント証明書の発行者は2024年4月より「SPIRAL Primary CA」となっておりますが、クライアント証明書の発行者はサーバ側が確認しますので、クライアント端末へのルート証明書のインポートは不要です。

| 〜2024年3月まで | 2024年4月〜2024年8月20日 | 2024年8月21日以降 | |

|---|---|---|---|

| サーバ証明書の発行者 | PIPED BITS Primary CA | GlobalSign社 | |

| クライアント証明書の発行者 | PIPED BITS Primary CA | SPIRAL Primary CA |

|

| 当社のルート認証局証明書のインポート | 要(PB_CA.crt) | 不要 | |